Samsung hævder, at deres smartphones i Galaxy S25-serien bruger post-kvantekryptografi til at beskytte data. Det lyder som noget fra science fiction, men hvad betyder det for os almindelige brugere? Er det bare endnu et buzzword, eller er det virkelig fremtiden for cybersikkerhed?

Faktum er, at de nuværende krypteringsmetoder kun beskytter dine adgangskoder, banktransaktioner og personlige data, fordi nutidens computere er for svage til at blive hacket. Men med fremkomsten af kvantecomputere vil denne balance ændre sig - algoritmer, som det i dag tager tusindvis af år at knække, kan brydes i løbet af få timer.

Samsung forsikrer, at Knox Vault i Galaxy S25 allerede er klar til denne trussel - den bruger post-kvantekryptografi, som burde kunne modstå selv de stærkeste angreb i fremtiden. Men hvordan fungerer det, hvorfor er det vigtigt, og er denne smartphone nu bedre beskyttet end banksystemet?

Spol frem

- Truslen fra kvantecomputere: Hvorfor kan de hacke alt?

- Hvad er post-kvantekryptografi?

- Fremtiden for post-kvante-sikkerhed: Hvad bliver det næste?

- Den nederste linje.

Truslen fra kvantecomputere: Hvorfor kan de hacke alt?

Moderne sikkerhedssystemer er baseret på det faktum, at det tager lang tid at knække en kompleks adgangskode eller kryptering. For eksempel er standard 256-bit AES-nøglen så sikker, at selv de kraftigste supercomputere skal bruge milliarder af år på at knække den. Men denne regel gælder kun for klassiske computere.

Og det er her, kvantecomputere kommer ind i billedet - maskiner, der ikke regner sekventielt, men opererer med kvantebits (qubits), der kan være i flere tilstande på samme tid. Det betyder, at de kan søge efter løsninger parallelt, ikke en efter en som konventionelle computere.

Hvordan påvirker det sikkerheden?

Kvantecomputere kan bruge særlige algoritmer til at bryde de nuværende krypteringsmetoder. Den farligste af disse er Shor-algoritmen, som kan bryde RSA-kryptering (som er grundlaget for de fleste banksystemer, digitale signaturer og VPN-forbindelser) mange gange hurtigere end klassiske metoder.

Hvad betyder det for os?

- Vores adgangskoder, finansielle transaktioner og personlige filer kan blive udsat for hackere.

- Traditionelle sikkerhedssystemer (banker, virksomheder, regeringer) vil blive sårbare over for angreb fra kvantecomputere.

- Cyberkriminelle, som får adgang til denne teknologi, vil kunne hacke sig ind i sikkerhedssystemer, som i dag betragtes som uigennemtrængelige.

Det skal her bemærkes, at ikke kun kriminelle, men også stater kan bruge "indsamlenu, dekryptere senere"-taktikken til at akkumulere enorme mængder krypterede data i håb om, at fremtidens kvantecomputere vil være i stand til at knække dem. Regeringer indsamler således allerede oplysninger nu i håb om at få adgang til fortrolig kommunikation, finansielle transaktioner og persondata i fremtiden ved hjælp af kvantedekryptering.

Hvornår bliver det et reelt problem?

Lige nu er kvantecomputere stadig på eksperimentelt niveau, og de kan endnu ikke bryde AES-256-kryptering. Men store virksomheder som Google, IBM og kinesiske forskningscentre er allerede i gang med at teste kvantesystemer, der kan udføre millioner af operationer på samme tid. Eksperter forudser, at kvanteangreb kan blive en reel trussel om 10-15 år. Eksperter bruger allerede et særligt udtryk kaldet Q-Day. Det er et hypotetisk øjeblik, hvor kvantecomputere bliver stærke nok til at bryde moderne kryptografiske algoritmer (herunder RSA-2048), hvilket gør mange digitale systemer sårbare.

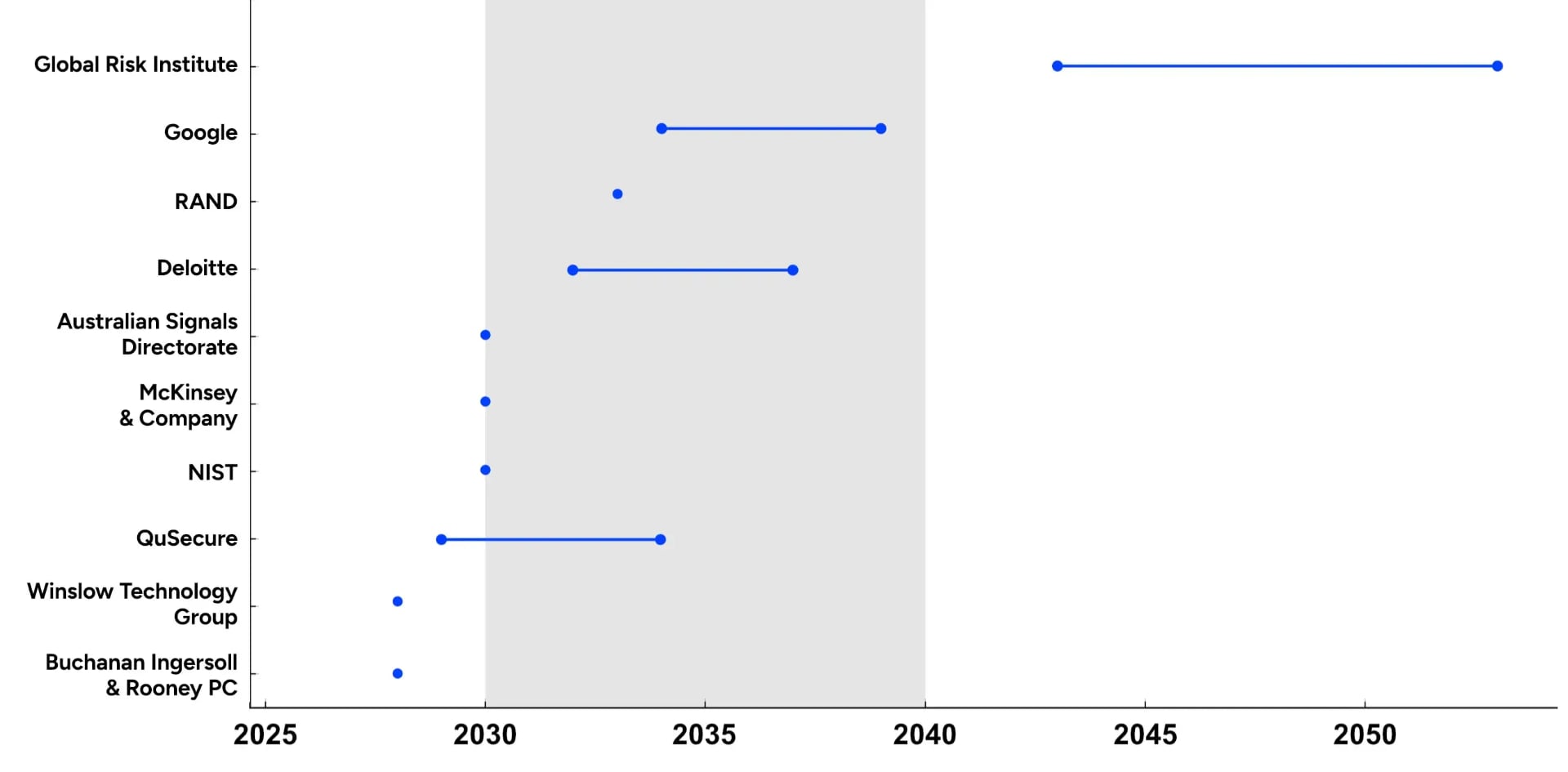

Året, hvor Q-Day kommer, ifølge eksperter fra forskellige virksomheder. Illustration: secureworks.com

Hvad er post-kvantekryptografi?

Hvis kvantecomputere kan bryde moderne krypteringsmetoder, hvad kan vi så gøre for at holde vores data sikre? Svaret er postkvantekryptografi (PQC). Det er en ny tilgang til informationssikkerhed, som bruger matematiske algoritmer, der er modstandsdygtige selv over for angreb fra kvantecomputere.

Hvordan fungerer det?

I modsætning til klassiske metoder (RSA, AES, ECC), som er afhængige af talfaktorisering eller diskret logaritme (som let brydes af kvantealgoritmer), bruger post-kvantekryptografi nye matematiske tilgange:

- Gitterbaseret kryptografi er kryptering baseret på komplekse geometriske beregninger i et flerdimensionelt rum.

- Kodebaseret kryptografi - metoder, der bruger kompleksiteten i at genskabe information fra kodede data.

- Multivariat polynomial kryptografi - komplekse ligninger, som en kvantecomputer ikke let kan løse.

- Hash-baseret kryptografi er en pålidelig metode til digitale signaturer, som ikke er udsat for kvanteangreb.

Hvorfor er det bedre?

- Modstandsdygtighed over for kvanteangreb - disse algoritmer blev udviklet med truslerne fra kvantecomputere i tankerne.

- Pålidelighed selv under moderne forhold - kvantemaskiner er ikke så avancerede endnu, men PQC giver allerede et højere sikkerhedsniveau.

- Skalerbarhed - postkvantealgoritmer kan integreres i eksisterende systemer uden at ændre hele infrastrukturen.

Fremtiden for post-kvante-sikkerhed: Hvad er det næste?

Kvantecomputere har endnu ikke nået "fuldt kampberedskab", men det er ikke et spørgsmål om "hvis", men "hvornår". Forskere og store virksomheder forbereder sig allerede på en verden, hvor traditionelle krypteringsmetoder vil blive sårbare.

Hvornår bliver kvanteangreb en reel trussel?

Det er i øjeblikket uvist, og vurderingerne varierer. Nogle mener, at en kraftig kvantecomputer, der kan bryde RSA-2048, kan dukke op inden for 10-15 år. Andre eksperter forudser, at denne periode kan blive endnu kortere - 5-7 år - hvis forskningen fremskyndes. For eksempel investerer Kina aktivt i kvanteteknologier og er allerede i gang med at teste de første kvantekrypteringsprotokoller til regeringskommunikation.

Hvordan forbereder verden sig på kvantealderen?

NIST (det amerikanske National Institute of Standards and Technology) er i gang med at udvikle nye postkvantealgoritmer, som vil blive de kommende års sikkerhedsstandarder. EU er i gang med at lancere projekter, der skal beskytte digitale signaturer og banktransaktioner mod kvanteangreb. Teknologivirksomhederne venter heller ikke på, at problemet skal eksplodere, men er allerede i gang med at integrere postkvantekryptografi i deres produkter. Ud over Samsung kan vi nævne Apple, som introducerede sin PQ3-protokol til sin iMessage-messenger i marts 2024. Signal messenger annoncerede også overgangen til post-kvantekryptografi.

Skal almindelige brugere bekymre sig?

Ja, for de data, der "hackes" i dag, kan bruges selv om 5-10 år. For eksempel:

- Hvis nogen opsnapper dine krypterede filer i dag, kan de dekryptere dem, når kvanteangreb bliver en realitet.

- Gamle adgangskoder og krypteret korrespondance kan blive afsløret i fremtiden, hvis de ikke er beskyttet af postkvantealgoritmer.

- Din bankhistorik, finansielle transaktioner og endda digitale aktiver kan være i fare for hackere.

Kort sagt.

Der er ingen tvivl om, at selv RSA-2048-protokollen kan knækkes af kvantecomputere - det er bare et spørgsmål om tid. Men det præcise tidspunkt, hvor sådanne evner vil være tilgængelige, er stadig et spørgsmål om debat, og der er ingen specifik dato for, hvornår det vil ske. Det er dog en trussel lige nu, da angribere kan akkumulere selv krypterede fortrolige data for at hacke dem i fremtiden. Menneskeheden har allerede et svar på spørgsmålet "hvad skal man gøre" - at skifte til nye, mere sofistikerede krypteringsalgoritmer, som almindeligvis kaldes "post-kvantekryptografi". Det er matematiske algoritmer, som er modstandsdygtige selv over for angreb fra kraftige (sammenlignet med moderne supercomputere) kvantecomputere. Denne overgang til post-kvantekryptografi bør begynde nu, da opgraderingen af sikkerhedssystemerne vil tage flere år. Derfor vil vi høre udtrykket "post-kvantekryptografi" oftere og oftere.